Здравствуйте, гость ( Авторизация | Регистрация )

|

13.08.2003, 22:42 13.08.2003, 22:42

Сообщение

#1

|

|

Продвинутый геймер Репутация:  86 86

Группа: Только зарегистрировался Сообщений: 295 Награды: 1 Регистрация: 07.03.2003 |

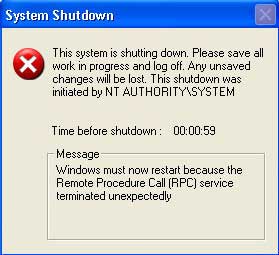

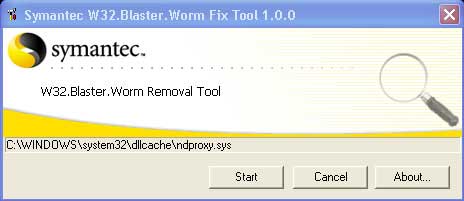

12 Августа в сети появился новый вирус W32.Blaster.Worm.Очень интерестный вирус,прямо как в этих прикольных програмках -- открывается маленькое окошко,и начинается отсчёт времени,в данном случае 1 минута,а потом комп перегружается.И так до бесконечности.В общем переставил я Винду,но только зашёл в интернет,тут же подцепил его опять.В общем компания Симантек даёт скачать програмку для удаления этого вируса,и потом надо обязательно сделать апгрэйд который будут предлагать.

]]>]]> -------------------- Таково моё ИМХО

|

|

|

|

|

|

|

13.08.2003, 22:46 13.08.2003, 22:46

Сообщение

#2

|

|

Сыршенна бесплатный сыр Репутация:  167 167

Группа: Участник Сообщений: 1335 Регистрация: 13.02.2003 |

у меня, что странно, была эта фигня позавчера. Причем я пару раз пергрузился и все - больше не повторялось. Вчера выкачал Симантековскую утилиту и проверил комп - файл вируса найден не был...Такие дела.

Впрочем, апдейт установить надо всем. -------------------- Красно-синие люди сильные!

Мы сильны игрой! Армия должна быть первой! Армия не может быть второй! |

|

|

|

13.08.2003, 22:46 13.08.2003, 22:46

Сообщение

#3

|

|

И никаких няш-мяш! Репутация:  5029 5029

Группа: Участник Сообщений: 28157 Награды: 1 Регистрация: 04.02.2003 |

Black_Eagle,

У меня нет еще этого вируса и мне сказали, что достаточно просто сделать апдейт. Не могу попасть на сервер, он все время full. Видимо, все апдейтятся. -------------------- И точка лазерного прицела на твоем лбу - тоже чья-то точка зрения :)

|

|

|

|

13.08.2003, 23:28 13.08.2003, 23:28

Сообщение

#4

|

|

Почти Игроман Репутация:  71 71

Группа: Участник Сообщений: 508 Награды: 3 Регистрация: 11.08.2003 |

Black_Eagle, а я слышал что этот вирус не мучает комп. перезагрузками, а форматирует заражённый винчестер полностью 1 раз в неделю

-------------------- Мир знает много историй.

Иногда истории хотят, чтобы их рассказали. |

|

|

|

14.08.2003, 14:47 14.08.2003, 14:47

Сообщение

#5

|

|

И никаких няш-мяш! Репутация:  5029 5029

Группа: Участник Сообщений: 28157 Награды: 1 Регистрация: 04.02.2003 |

Сайт 3dnews выложил хорошую статью про данный вирус и рекомендации по борьбе с ним. Предлагаю вашему вниманию.

Первую атаку новый компьютерный червь нанес 11 августа по компьютерным сетям США. За несколько часов работы червь побил все рекорды скорости распространения. В штатах он долго не задержался и стал лавинообразно распространяться дальше. Интернет-форумы тут и там пестрели сообщениями о том, что машины начинают самопроизвольно перезапускаться. В среду утром появилась информация о том, что новый вирус успел уже поразить 400 компаний по всему миру и около 20 тыс. персоналок. Что же это за зверь такой страшный? За пару дней вирус успел приобрести несколько имен (W32/Lovsan.worm [McAfee], Win32.Poza [CA], Lovsan [F-Secure], WORM_MSBLAST.A [Trend], W32/Blaster-A [Sophos], W32/Blaster [Panda], W32.Blaster.Worm [Symantec Security]) и стал определяться всеми антивирусными программами. Для проникновения на компьютер Lovsan использует обнаруженную 16 июля хакерской группой Last Stage of Delerium уязвимость в системах Windows NT 4.0, Windows 2000, Windows XP и Windows 2003. Бреш была обнаружена в службе DCOM RPC. Distributed Component Object Model (распределенная компонентная объектная модель) - это модель обмена данными, служащая для совместной работы различных приложений. А RPC (Remote Procedure Call) - это служба, обеспечивающая соединение между клиентом и сервером, используемая архитектурой DCOM. Незамедлительно после выхода в свет сообщения об уязвимости, всеми любимая корпорация подтвердила эту информацию и классифицировала дыру, как опасную. Через пять дней Microsoft уже выпустила в свет заплатки, закрывающие бреш. Все вроде хорошо, да вот только большинство пользователей не обратили внимания на это происшествие и никаких заплаток на свой компьютер не ставили. В первых числах августа появился первый червь, проникающий в систему через вышеописанную бреш - Autorooter. Вирус имел слабое место - система распространения практически не реализована. Поэтому шум вокруг него затих, и должного внимания инциденту не уделили, а зря… И вот, меньше чем через две недели появляется новый червь с прекрасно реализованной системой распространения. Для того чтобы заразиться новой болезнью, вам просто надо быть в интернете - вирус сам вас найдет. Происходит это так. Червь проверяет 135-й порт машин, висящих в инете. Если преград для внедрения в систему жертвы нет (Windows подходящий, заплатки не стоят), то червь начинает атаку. На порт 135 червь посылает запрос для предоставления полного доступа к атакуемому. Если все "хорошо", то на компьютере-жертве открывается порт 4444 для ожидания последующих команд. Одновременно червяк слушает порт 69 UDP на первоначально зараженном компьютере. Как только от новой жертвы к нему поступает TFTP-запрос, червь загружает на компьютер жертвы файл носителя MSBLAST.EXE размером 6175 байт. Файл записывается в системную папку Windows и запускается. В системном реестре появляется следующая строка для запуска червя после перезагрузки системы: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run "windows auto update" = msblast.exe В коде червя была обнаружен следующий текст: "Billy Gates why do you make this possible? Stop making money and fix your software!" (Билли Гейтс, почему ты допускаешь такое? Перестань делать деньги и исправь свое ПО!). и I just want to say LOVE YOU SAN!! Bill (Просто хочу сказать - любите свои системные сети). Именно благодаря фразе "LOVE YOU SAN" червь получил одно из своих названий "lovsan". Некоторые отечественные СМИ букву "a" заменили на "u", видимо подумав, что название происхо-дит от слова "sun". Для простого юзера главная опасность нового червя заключается в том, что он генерирует огромный объем избыточного трафика, переполняющего каналы передачи данных интернета. Побочным явлением нового вируса являются еще и постоянные перезагрузки компьютера с появляющейся ошибкой вида:  Перезагрузка компьютеров в планы злоумышленников, повидимому, не входила. Вирус не должен был никак себя проявлять до часа Х, а именно до 16 августа. На этот день намечена крупномасштабная DDoS атака всех копий червя на сайт windowsupdate.com, содержащий обновления Windows. Пакеты данных с зараженных компьютеров, бомбардируя сайт, сделают его недоступным. Но секрет раскрыт раньше времени. Похоже, теракт не удался. Массированная атака с помощью компьютеров-жертв - вот цель, которую преследовали и создатели предыдущего вируса Autorooter. "Предупрежден - значит вооружен!" - так то оно так, да вот только предупреждены, как всегда, далеко не все. Позвонив свои знакомым, вы наверняка узнаете, что их компьютер постоянно перезагружается и в чем проблема - для них не ясно. Поэтому говорить о победе еще рано. Итак: если ваш компьютер постоянно перезагружается; если в папке windows\system32 появился файл msblast.exe; если в реестре появилась вышеописанная надпись - вы тоже на крючке у нового червя. Но избавится от него очень просто - либо всю эту гадость и удалить самостоятельно, либо запустить специально выпущенную специалистами компании Symantec утилиту W32.Blaster.Worm Removal Tool, удаляющую из системы самого червя и устраняющую все последствия его жизнедеятельности. Никаких настроек - запустил и готово.  После удаления неплохо было бы поставить заплатку на Windows с сайта windowsupdate.com (пока он еще не умер Мой компьютер исключением не стал. Все прелести нового червячка я успел попробовать на себе.Теперь нам остается ждать, правда, совсем не долго. Но даже если 16 августа ничего и не произойдет, то что-нибудь произойдет позже, с появлением нового червя. Я не пессимист, но… Черви были, есть и будут. А посему надо иметь голову на плечах и свежий антивирус на компе, хоть немного знать о сетевых атаках и защите и применять эти знания на практике. Вот тогда вам все будет нипочем. -------------------- И точка лазерного прицела на твоем лбу - тоже чья-то точка зрения :)

|

|

|

|

14.08.2003, 15:20 14.08.2003, 15:20

Сообщение

#6

|

|

Serious Sam Репутация:  1222 1222

Группа: Только зарегистрировался Сообщений: 2711 Регистрация: 05.02.2003 |

У меня WinMe и служба RPC ведёт себя нормально

PS. Если вы не держите у себя антивирус, держите хотя бы файрволл. А лучше - и то, и другое |

|

|

|

14.08.2003, 22:17 14.08.2003, 22:17

Сообщение

#7

|

|

Сыршенна бесплатный сыр Репутация:  167 167

Группа: Участник Сообщений: 1335 Регистрация: 13.02.2003 |

MAN2, Держать фаерфолл мало, надо уметь им пользоваться, ведь большинство фаерфоллов при стандартных настройках не закрывают такие порты, как 135 или ему подобные. Иными словами, даже фаерволл не поможет, если вы не умеете им пользоваться.

А так как налицо тенденция сделать ПО легким и непритязательным к уровню знаний пользователя, то даже фаерфоллы не всегда спасают. -------------------- Красно-синие люди сильные!

Мы сильны игрой! Армия должна быть первой! Армия не может быть второй! |

|

|

|

16.08.2003, 00:27 16.08.2003, 00:27

Сообщение

#8

|

|

И никаких няш-мяш! Репутация:  5029 5029

Группа: Участник Сообщений: 28157 Награды: 1 Регистрация: 04.02.2003 |

Еще некоторая инфа по материалам сайта 3dgamer.ru

На официальном ]]>]]> опубликованы ответы на вопросы, посвящённые уже наделавшему много шума интернет-червю LovSan. В частности, вы можете узнать заражен ли ваш компьютер, насколько опасен червь, какие системы он заражает и как от него избавиться. Q: Чем опасен этот червь для компьютера? A:"Lovesan" не несет существенной опасности непосредственно для зараженного компьютера. Червь не удаляет, не изменяет и не похищает данные. Его угроза состоит в нарушении нормальной работы интернета в целом, что происходит из-за перегрузки каналов передачи данных рассылкой вирусного кода. Кроме того, начиная с 16 августа "Lovesan" атакует web-сайт windowsupdate.com, на котором содержатся обновления для операционной системы Windows. В результате этого web-сайт может выйти из строя, и пользователи окажутся отрезанными от этой важной информации." -------------------- И точка лазерного прицела на твоем лбу - тоже чья-то точка зрения :)

|

|

|

|

20.08.2003, 20:01 20.08.2003, 20:01

Сообщение

#9

|

|

И никаких няш-мяш! Репутация:  5029 5029

Группа: Участник Сообщений: 28157 Награды: 1 Регистрация: 04.02.2003 |

На моем любимом сайте 3dnews прочитал очень любопытный материал. Думаю, вас он тоже заинтересует.

О чрезвычайно любопытном черве сообщила "Лаборатория Касперского". Речь идет о вирусе "Welchia", который ищет компьютеры, зараженные "Lovesan" ("Blaster"), лечит их и устанавливает заплатку для Windows. Отмечается, что "Welchia" принадлежит к разряду вирусов, несущих определенную гуманитарную функцию. Они атакуют компьютер, проникают в систему, но не наносят какого-либо вреда. Наоборот, они удаляют другие вредоносные программы и иммунизируют компьютеры. Также и в случае с "Welchia". Этот червь заражает компьютеры подобно "Lovesan": через бреши в системе безопасности. Однако, в отличие от него, "Welchia" атакует не только уязвимость в службе DCOM RPC, но также брешь WebDAV в системе IIS 5.0 (специальное программное обеспечение для управления web-серверами). Для проникновения на компьютеры червь сканирует интернет, находит жертву и проводит атаку по портам 135 (через брешь в DCOM RPC) и 80 (через брешь WebDAV). В ходе атаки он пересылает на компьютер свой файл-носитель, устанавливает его в системе под именем DLLHOST.EXE в подкаталоге WINS системного каталога Windows и создает сервис "WINS Client". После этого "Welchia" начинает процедуру нейтрализации червя "Lovesan". Для этого он проверяет наличие в памяти процесса с именем "MSBLAST.EXE", принудительно прекращает его работу, а также удаляет с диска одноименный файл. Далее "Welchia" сканирует системный реестр Windows для проверки установленных обновлений. В случае, если обновление, закрывающее уязвимость в DCOM RPC не установлено, червь инициирует процедуру его загрузки с сайта Microsoft, запускает на выполнение и, после успешной установки, перегружает компьютер. Мало того, в "Welchia" предусмотрена и возможность самоуничтожения, которая активируется если текущий год равен 2004. -------------------- И точка лазерного прицела на твоем лбу - тоже чья-то точка зрения :)

|

|

|

|

|

| Текстовая версия | Сейчас: 25.04.2024, 22:51 |